Voici les solutions du darknet pour surfez anonymement

TOR BROWSER

Télécharger TOR BROWSER

Consultez notre page détaillant la procédure d’installation et l’utilisation du navigateur TOR BROWSER :

Comment accédez au Darknet ? >>

Fonctionnement de TOR BROWSER

TOR BROWSER est un logiciel qui permet d’accéder aisément au réseau TOR.

Il se présente sous la forme d’une adaptation du navigateur Firefox, et les adresses utilisées finissent en .onion plutôt que .fr ou .com.

- Exemple d’URL « classique » : https://www.wikipedia.com

- Exemple d’URL TOR : http://wikitjerrta4qgz4.onion/

Pour voir des exemples de sites du darknet accessibles avec le navigateur TOR, consultez cette page : Liste de sites .onion du Darknet

TOR établit des connexions spécifiques à des serveurs intermédiaires avec une technologie cryptée qui aide les gens à maintenir leur anonymat en ligne. Il le fait en partie en acheminant les connexions à travers des serveurs intermédiaires à travers le monde, ce qui les rend beaucoup plus difficiles à tracer.

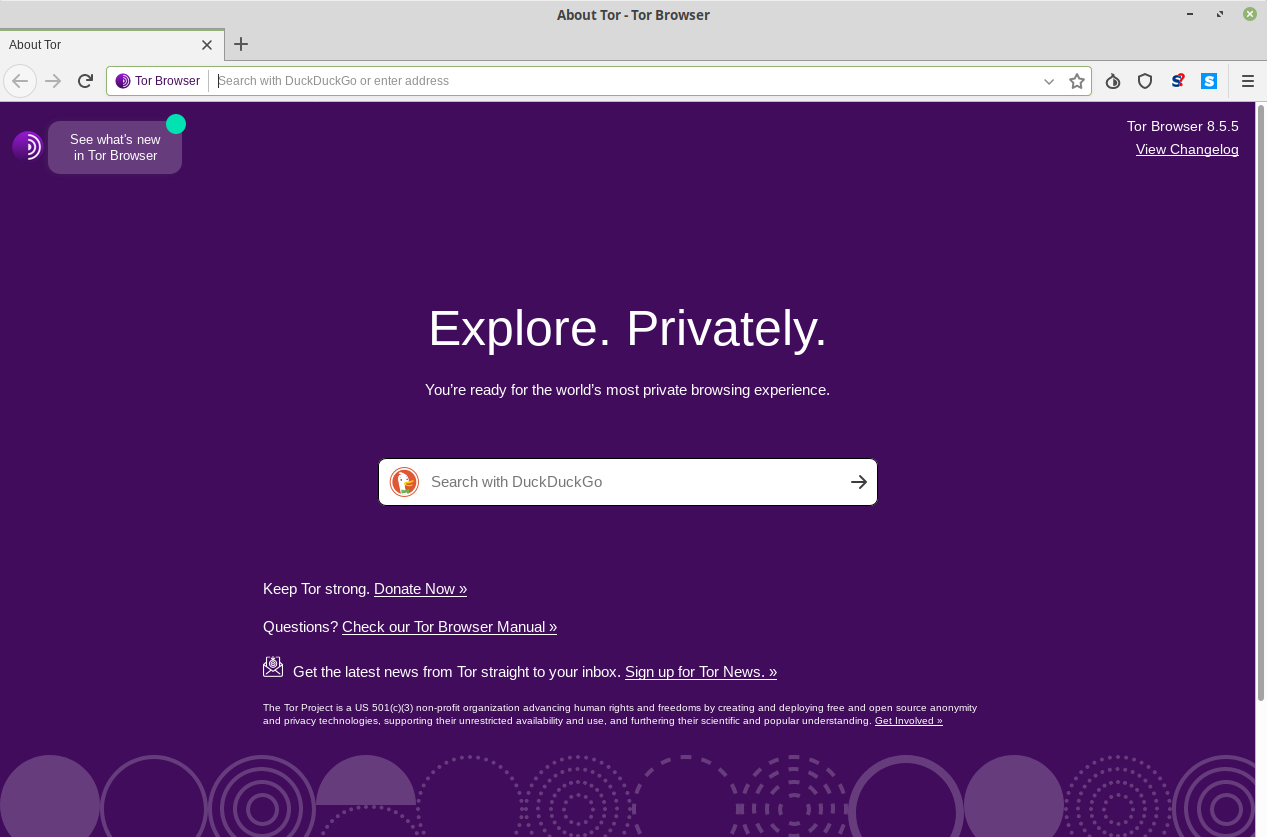

Freenet

|

|||

|---|---|---|---|

| Développeur | Ian Clarke | ||

| Dernière version | 0.7 | ||

| Environnement | indépendant | ||

| Type | Client P2P | ||

| Licence | GNU GPL | ||

| Site Web | http://freenetproject.org/ | ||

Freenet est un réseau informatique anonyme et décentralisé bâti au dessus d’Internet visant à permettre une liberté d’expression et d’information totale profitant de la sécurité de l’anonymat. Sa nature permet donc à chacun de lire et de publier du contenu. Il offre la plupart des services actuels d’Internet (email, téléchargement, web, etc.)

Freenet a été créé suite à une inquiétude croissante à propos des libertés sur internet. Cette citation de Mike Godwin datant de 1996 résume cette inquiétude : » Je suis tout le temps soucieux au sujet de mon enfant et d’Internet, bien qu’elle soit encore trop jeune pour se connecter. Voilà ce qui m’inquiète. Je redoute que dans 10 ou 15 ans elle vienne me voir et me demande » Papa, où étais-tu quand ils ont supprimé la liberté de la presse sur Internet ? » (I worry about my child and the Internet all the time, even though she’s too young to have logged on yet. Here’s what I worry about. I worry that 10 or 15 years from now, she will come to me and say « Daddy, where were you when they took freedom of the press away from the Internet? »)

Deux versions cohabitent actuellement: la 0.5 considérée comme « ancienne » (car n’est plus développée) et la 0.7 qui est un réseau de type ami à ami. Cet article traite principalement de Freenet 0.5.

Principe de fonctionnement

Les informations de Freenet sont stockées dans chaque ordinateur du réseau – appelé nœud du réseau. L’espace alloué par le nœud sert à stocker des fragments de données du réseau chiffrées dans un cache local, dont l’utilisateur ne connait pas le contenu. Pour récupérer une information, identifiée par une clé unique, l’ordinateur client demande à d’autres ordinateurs du réseau la clé en question. Ceux-ci peuvent la renvoyer ou, s’ils ne l’ont pas dans leur cache, peuvent la demander à leur tour à d’autres nœuds, la limite de profondeur de la requête étant gérée par un maximum : le HTL, pour Hops To Live.

Ainsi, un ordinateur qui demande ou envoie un contenu ne se révèle pas, car il peut avoir initié l’envoi ou la demande d’envoi, ou l’avoir simplement relayée. De plus, il n’est pas possible de savoir à quoi correspond le trafic transitant par son nœud si l’on n’est pas déjà en possession du contenu.

Notons également qu’un ordinateur qui fait transiter une information peut en garder une copie dans son cache. Ainsi, les données les plus demandées sont présentes dans plus de nœuds et sont plus faciles à obtenir – on peut même parler de déplacement dynamique des données sur le réseau en fonction de la demande –, tandis que les données jamais demandées sont peu à peu remplacées par d’autres et disparaissent du réseau après un délai indéterminé. L’ajout de données au réseau passe par leur inclusion au cache local, et par leur envoi vers d’autres machines pour forcer l’inclusion. Cette conception du stockage et du transfert de l’information garantit sa conservation en fonction de la demande, et permet à quiconque d’héberger quoi que ce soit, à condition qu’il soit téléchargé de temps à autre. Il est également impossible de supprimer ou de censurer une information. C’est pour cela que le réseau est parfois utilisé pour diffuser des données illégales et plus ou moins douteuses.

De plus, la conception décentralisée du réseau interdit à quiconque – et même à ses concepteurs – de stopper son fonctionnement.

Logiciels

Les fondateurs et responsables du réseau Freenet sont également les auteurs du logiciel Fred (Freenet REference Daemon), qui est un logiciel libre rédigé en Java permettant de communiquer selon le protocole du réseau Freenet. Chaque ordinateur possédant un moyen de faire fonctionner Java peut le faire fonctionner et donc accéder à Freenet (Windows, Mac OS, Linux, Unix, etc.).

Après l’installation de Fred, l’utilisateur choisit de lui attribuer :

- Une certaine quantité de bande passante réseau (que Fred essaiera de ne pas dépasser)

- Une certaine quantité d’espace disque (de préférence, au moins quelques centaines de Méga-octets)

Fred n’étant qu’un démon, il est nécessaire d’utiliser un navigateur web pour s’y connecter (à l’adresse http://localhost:8888/). Fred est capable de générer l’interface de gestion du nœud, et intègre par ailleurs un système de signets. Mozilla Firefox ou d’autres navigateurs libres sont généralement recommandés à la place d’Internet Explorer du point de vue de la sécurité et de l’anonymat, bien que ce point soit parfois sujet à discussions.

Il existe également des outils utilisant le réseau Freenet :

- FIW (pour insérer et gérer des freesites , remplacé par JSite sous freenet 0.7)

- Frost (Groupes de discussion à la Usenet pour Freenet 0.5 et 0.7 (mais pas les deux à la fois))

- Fuqid (gère les insertions et les téléchargements à la chaîne de fichiers sur Freenet 0.5 et 0.7)

- Freemail (gère les courriers électroniques envoyés sur Freenet pour la 0.5, en cours de réécriture pour la 0.7 )

- FMB (IRC moins performant que Frost, mais permet de jouer aux échecs en ligne, n’existe que sous freenet 0.5)

- Spider (robot d’indexation qui fait un annuaire des freesites présents sur Freenet)

- pm4pigs (Un logiciel de messagerie plus simple que freemail)

- Thaw , qui effectue les mêmes tâches que FUQID, pour freenet 0.7

- FreeMule , Programme de partage de fichier indirectement au travers du reseau freenet. Existe pour freenet 0.5 et 0.7 en deux versions bien spécifiques.

Freesites

Un Freesite est simplement un site web contenu dans Freenet. Il est identifié par une clé (longue chaîne de caractères l’identifiant de façon unique) et un activelink (petite image permettant de savoir si le freesite est accessible).

Freenet 0.5

Il existe trois types de Freesites :

- One shot : Comme son nom l’indique, ce type de site est publié une seule fois, il ne sera plus possible de le modifier par la suite.

- Edition : Chaque édition contient des liens vers les versions suivantes. Les personnes naviguant sur une ancienne édition voient par les activelink qu’une nouvelle est disponible.

- DBR (Date Base Redirect) : La redirection vers le site s’effectue d’après la date courante. Il est utilisé pour les sites évoluant souvent.

Le logiciel permettant d’insérer des Freesites est FIW.

Sur Freenet 0.7

- CHK (Content Hash Key) : Clef pour l’insertion d’un fichier unique , sans mise à jour par la suite

- SSK (SubSpace key) : Pour l’insertion d’un freesite, sans mises à jour ultérieures mais possibilité de rajouter des fichiers dans le subspace

- USK : Subspace avec redirection, possibilité de mettre à jour

- KSK : Clef directement compréhensible par un utilisateur, peu utilisée en pratique pour des fichiers car peu securisée

Le logiciel permettant d’insérer des Freesites est Jsite.

i2p c’est quoi ?

Et bien il s’agit d’un réseau anonyme semblable à TOR, se présentant sous la forme d’une couche logicielle permettant à toutes vos applications (p2p, IRC, navigateur internet, client mail…etc) de se connecter au net de manière chiffrée. Comme sur TOR, seul le nœud sortant a connaissance de l’information en clair, mais il ne sait pas qui l’a demandé. I2P propose surtout tout un tas d’applications et de plugins qui sont capables de communiquer entre eux de bout en bout sans sortir de ce sous réseau (Messagerie instantanée, email…etc). Utilisant le principe du mix-network, aucune connexion directe n’est possible et tout passe par des routeurs i2p relais (dont vous faites partie) qui forment ensemble un tunnel afin de rendre impossible la localisation du destinataire ou de l’émetteur de l’information. Pour résoudre la destination des paquets, i2p n’utilise pas les adresses IP mais une clé asymétrique (privée/publique) qui valide l’émetteur ou le récepteur.

Et à quoi ça sert concrétement ?

Et bien à anonymiser tout ce que vous voulez…

- I2PTunnel vous permettra d’anonymiser vos connexions aux services web classiques via un tunnel chiffré (HTTP, Usenet, IRC, emails…etc).

- Un accès IRC vous permettra de vous connecter via votre client IRC à une réseau 100% anonyme.

- I2PSnark anonymisera vos téléchargements bittorrent mais certains clients comme Vuze disposent de plugins i2p.

- SusiDNS vous aidera à gérer la résolution des adresses des eepsites qui sont l’équivalent des sites web mais en version anonyme accessible uniquement via i2p.

- Susimail ou I2P-BOTE vous permettra de créer de manière anonyme une boite mail.

- Syndie vous permettra de créer un forum / blog complétement anonyme et décentralisé (miam !). Il peut aussi fonctionner sur le réseau TOR.

- ED2K n’est pas en reste avec iMule qui est capable de gérer le i2p.

- Gnutella aussi possède son client i2p avec I2Phex.

- Enfin, si vous êtes amateur de messagerie instantanée, vous pouvez discuter avec vos amis de manière anonyme et décentralisée via I2P-Messenger.

Évidemment, si vous êtes un développeur intéressé par I2P, toute la doc et les API sont documentées sur le site d’I2P. Vous l’aurez compris, il y a de quoi faire… Vous pouvez aussi héberger votre propre site web de manière 100% décentralisée, évitant ainsi toute censure ou attaque. Par contre, celui-ci sera accessible uniquement aux utilisateurs de i2p via une URL *.i2p.

Intéressé ? Je vais maintenant vous expliquer…

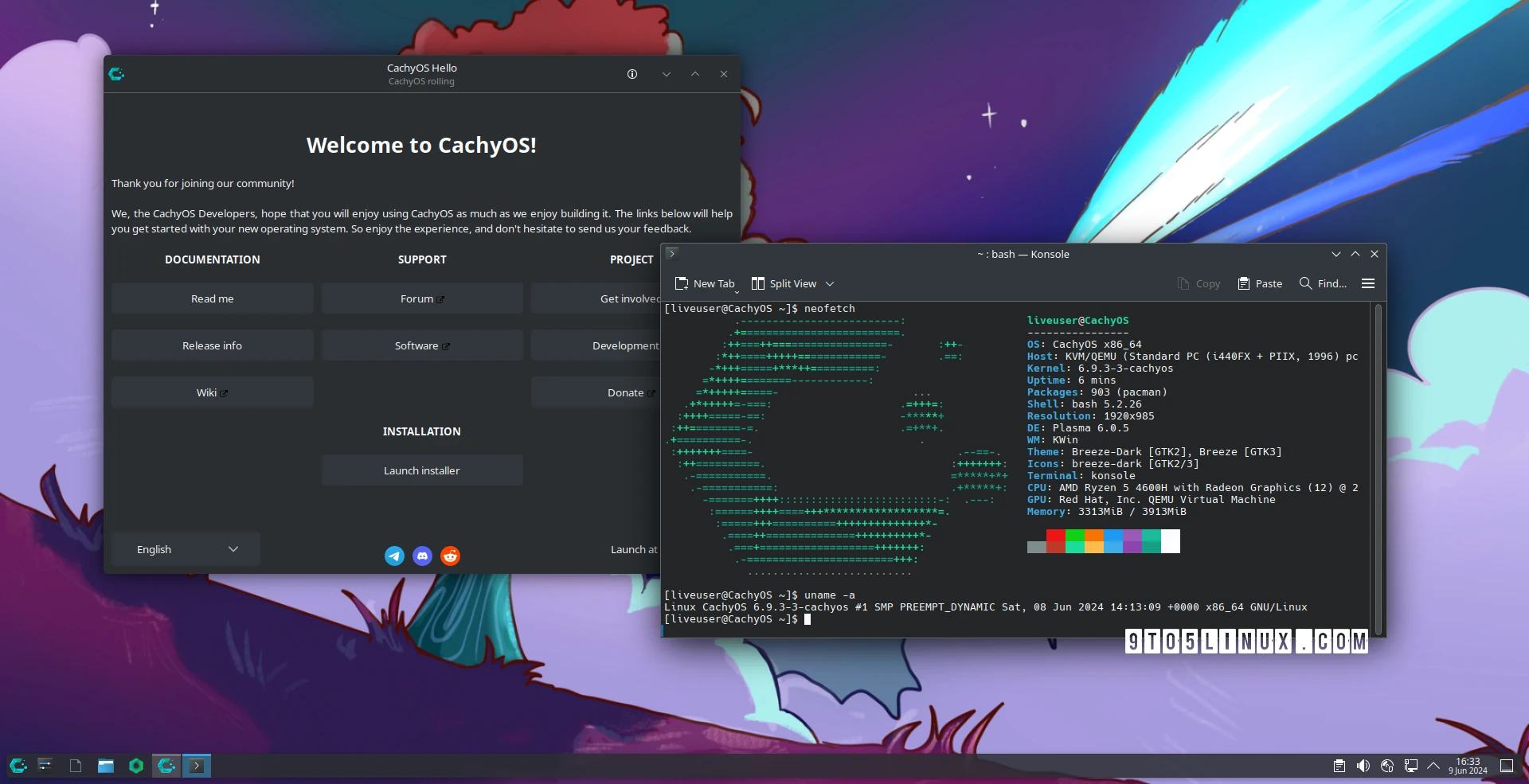

…Comment installer i2p

Alors si vous êtes sous Windows, vous allez ici, et vous téléchargez l’installeur .exe. Un double clic et roule ma poule, vous suivez l’install. Par contre, si vous êtes sur Mac ou Linux, vous récupérez aussi ce .exe puis ouvrez une console et vous entrez la commande suivante (java doit être installé sur votre ordinateur) :

java -jar i2pinstall_0.8.2.exe -console

Cela lancera l’installeur en mode ligne de commande. Ensuite, c’est très simple. On vous demande où vous souhaitez l’installer et basta…

C’est à partir de là que ça devient intéressant… Vous devez lancer le service i2p en entrant dans le répertoire d’installation la commande suivante :

sh i2prouter start

(vous pouvez ensuite utiliser l’argument stop ou restart)

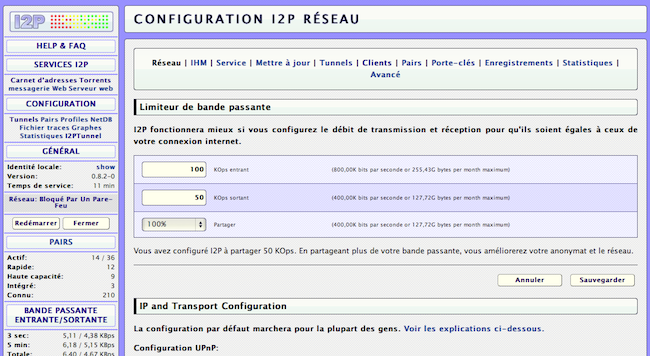

I2P sera alors actif. Lancez votre navigateur internet et rendez vous à cette adresse : http://localhost:7657/

Vous voilà maintenant connecté à l’interface d’admin de I2P ! Patientez quelques secondes/minutes pour que dans l’espace de droite, vous constatiez une augmentation du nombre de pairs actifs. Cela veut dire que vous êtes maintenant vu par d’autres routeur comme le votre. Vous servez alors à votre tour de relai. Bravo !

Je vous laisse explorer les différentes options de configuration disponibles dans l’outil pour par exemple limiter la bande passante utilisée, ou démarrer les services comme par exemple l’I2P Webserver qui vous permettra de mettre en place votre site web, et on va passer à l’utilisation rapide de l’essentiel. Normalement, l’Upnp aura ouvert les bons ports sur votre routeur ou box mais si ce n’est pas le cas, jetez un oeil dans les paramètre de config pour voir quels ports UDP et TCP sont utilisés par I2P (logiquement le 8887) et ouvrez les sur votre box.

- Accéder au net : Pour cela rien de plus simple… Il suffit de configurer votre navigateur internet pour qu’il passe par le proxy suivant (HTTP et Socks) : localhost:4444 . N’oubliez pas de mettre dans la liste d’exclusion votre localhost (ou 127.0.0.1). A partir de là, vous aurez accès à tous les sites web avec une adresse IP différente de la votre, sans oublier bien sûr la possibilité de naviguer parmi les sites *.i2p. En voici d’ailleurs une petite liste :

- forum.i2p : une connection sécurisée et anonyme vers forum.i2p2.de

- www.i2p2.i2p et le miroir i2p-projekt.i2p: connections sécurisées et anonyme vers www.i2p2.de

- eepsites.i2p: un moteur de recherche d’eepsites

- ugha.i2p: l’eepsite d’ugha, un wiki que chacun peut éditer.

- echelon.i2p: archive de software (I2PFox, iMule, I2P-Messenger, …) et informations à propos de I2P

- paste.i2p2.i2p: Pastebin anonyme

- Accéder à l’IRC i2p : Pour l’irc, entrez l’adresse de serveur suivante dans votre client. localhost:6668 . Et connectez vous ensuite aux salons comme #i2p-fr, #i2p-help et #i2p

- Vous créer une boite mail : http://127.0.0.1:7657/susimail/susimail

- Télécharger comme un porc : http://127.0.0.1:7657/i2psnark/

- Pour héberger votre site, une fois le service webserver activé, un serveur Jetty tourne sur le port 7658 et il ne vous reste plus qu’à mettre vos pages web dans le dossier d’install d’I2P/eepsite/docroot si vous êtes sous Linux ou Mac et pour les Windowsiens, c’est dans votre dossier C:Users**username**AppDataRoamingI2Peepsitedocroot. (la doc est ici)

GNUnet

GNUnet est un logiciel gratuit pour les réseaux P2P décentralisés. Ce cadre offre un chiffrement au niveau de la couche réseau et de l’emplacement des ressources. Les pairs GNUnet surveillent le comportement des autres pairs, concernant l’utilisation des ressources, les pairs qui contribuent au réseau sont récompensés par un meilleur service.

Les réseaux créés à l’aide de GNUnet n’ont pas de point de défaillance unique et peuvent garantir la confidentialité des informations des utilisateurs, y compris l’élimination des abus possibles de la part de services spéciaux et d’administrateurs qui ont accès aux nœuds du réseau.

GNUnet prend en charge la mise en réseau P2P via TCP, UDP, HTTP / HTTPS, Bluetooth et WLAN, il peut fonctionner en mode F2F (Friend-to-Friend).

Il prend également en charge la traversée NAT, y compris l’utilisation d’UPnP et d’ICMP. Une table de hachage distribuée (DHT) peut être utilisée pour adresser l’emplacement des données. Des moyens sont prévus pour le déploiement de réseaux maillés.

À propos de GNUnet

Le système il se caractérise par une faible consommation de ressources et l’utilisation d’une architecture multithread pour assurer l’isolation entre les composants.

Outre cela aussi fournit des outils flexibles pour l’enregistrement et les statistiques. Pour développer des applications finales, GNUnet fournit des API pour le langage C et des dossiers pour d’autres langages de programmation.

Pour simplifier le développement, au lieu du threading, il est proposé d’utiliser des processus et des boucles d’événements.

Le framework comprend une bibliothèque de tests pour le déploiement automatique de réseaux expérimentaux couvrant des dizaines de milliers de paires.

Sur la base des technologies GNUnet, plusieurs applications prêtes à l’emploi sont en cours de développement, comme:

Le service pour partager des fichiers de manière anonyme, qui ne permet pas d’analyser les informations en transférant des données uniquement sous forme cryptée et ne permet pas de suivre qui a publié, recherché et téléchargé des fichiers à l’aide du protocole GAP.

Un système VPN pour créer des services cachés dans le domaine « .gnu » et la transmission des tunnels IPv4 et IPv6 sur le réseau P2P. De plus, les schémas de traduction IPv4 vers IPv6 et IPv6 vers IPv4 sont également pris en charge, ainsi que le tunneling IPv4 sur IPv6 et IPv6 sur IPv4.

Le système de noms de domaine GNS (Système de dénomination GNU), qui fonctionne comme un système complètement décentralisé et indisponible pour censurer le remplacement DNS. GNS peut être utilisé en conjonction avec DNS et peut être utilisé dans des applications traditionnelles telles que les navigateurs Web.

L’intégrité et l’immuabilité des enregistrements sont garanties par l’utilisation d’outils cryptographiques.

La plateforme Secushare pour créer des réseaux sociaux décentralisés Il utilise le protocole PSYC et prend en charge la distribution des notifications en mode multicast avec l’utilisation du cryptage de bout en bout.

Un système de messagerie électronique de cryptage Easy Privacy, qui utilise GNUnet pour protéger les métadonnées et prend en charge divers protocoles cryptographiques pour la vérification des clés.

Le système de paiement GNU Taler, qui offre l’anonymat aux acheteurs, mais il garde une trace des transactions du vendeur pour assurer la transparence et la déclaration fiscale. Le travail de GNU Taler il prend en charge diverses devises et monnaie électronique existantes, notamment les dollars, les euros et les bitcoins.

0 commentaires