Quel sont c’est système ?

Système d’exploitation Tails

Objectif = Ne laisser aucune trace.

Tails OS (basé sur Debian) est conçu pour assurer la confidentialité et l’anonymat ; c’est la méthode éprouvée d’utilisation de Live OS sur une clé USB, ce qui signifie que le système d’exploitation est installé sur un matériel distinct de l’hôte (votre ordinateur), et que tous les documents et activités vivent dans la RAM (mémoire volatile) qui obtient essentiellement supprimé une fois que le système d’exploitation est arrêté ou que la clé USB est retirée, c’est-à-dire amnésique : oublie tout ce qui s’est passé.

Les données vivant dans la mémoire volatile ne sont enregistrées nulle part. Par exemple : lorsque vous ouvrez un document Word sur votre ordinateur hôte, le document vit dans la RAM jusqu’à ce que vous l’enregistriez (écriviez) sur un stockage plus permanent tel qu’un disque dur ou un SSD. Si vous n’enregistrez pas le document et que vous arrêtez votre hôte, ce document sera perdu – la RAM est effacée.

Vous pouvez toujours créer une partition cryptée persistante sur la clé USB, qui est une fonctionnalité prise en charge sur Tails, qui peut stocker vos mots de passe et vos documents, mais vous devez vous assurer que ces informations ne sont pas très sensibles.

Tails est un système d’exploitation très léger où il est limité à l’accès Internet Tor, à l’utilisation de la messagerie instantanée et aux outils pour effacer les métadonnées.

Avantages et inconvénients de Tails :

Ce qui suit est une courte liste des avantages et des inconvénients de l’utilisation de Tails et pourrait vous aider à déterminer le cas d’utilisation de ce système d’exploitation amusant.

Avantages:

- Tails est une brûlure une fois, utilisez n’importe où type de solution. Vous pouvez essentiellement l’utiliser comme un appareil de type plug-and-go car il fonctionne sur n’importe quel appareil avec une entrée USB et se lance rapidement. Tout ce que vous avez à faire est de démarrer dans le lecteur flash.

- Il est vraiment facile à configurer et est livré avec d’excellentes configurations prêtes à l’emploi, y compris les configurations Tor

- Tails est livré avec des outils intégrés pour nettoyer les métadonnées (supprimer la géolocalisation et autres balises d’identification pour augmenter la confidentialité des documents)

- Étant donné que toutes les activités se déroulent sur l’USB, cela protège essentiellement le périphérique hôte des logiciels malveillants ou des infections d’applications.

Les inconvénients:

- Tails ne crypte pas les documents par défaut , mais dispose d’une fonction de volume persistant crypté.

- Il n’y a pas de ségrégation entre les activités . Si vous avez une application infectée et exploitée, cela peut affecter le reste du système d’exploitation. Vous pouvez facilement contourner ce problème en débranchant l’USB (ce qui tue le système d’exploitation et vide la RAM) ou en réinstallent l’intégralité de la clé USB.

- Non recommandé en tant que système d’exploitation permanent car toute la mémoire et les activités sont supprimées après l’arrêt. De plus, ses capacités et ses applications sont très limitées.

Système d’exploitation Qubes

Objectif = Virtualisation pour créer l’isolement.

Qubes est un système d’exploitation de bureau basé sur la sécurité qui est mieux décrit comme une distribution Xen (type 1 VM Hypervisor) exécutant des domaines Linux virtuels. Il se concentre sur la sécurité de l’utilisateur.

Hypervisor, alias Virtual Machine Monitor (VMM), permet à plusieurs systèmes d’exploitation d’être exécutés simultanément sur le même matériel. Plus fondamentalement, il permet à un ordinateur hôte de prendre en charge plusieurs machines virtuelles invitées en partageant virtuellement ses ressources : mémoire et traitement.

Il existe 2 types d’hyperviseur différents :

- Type 1 — Métal nu qui réside au niveau matériel

- Type 2 — Hébergé qui réside au niveau logiciel.

Qubes utilise un hyperviseur de type 1.

La façon dont cela fonctionne est que Qubes crée des machines virtuelles distinctes à utiliser comme domaines ; chaque application s’exécute sur une machine virtuelle distincte et est divisée en classes en fonction du niveau d’importance. Le système d’exploitation de bureau utilise le matériel de l’ordinateur hôte pour virtualiser les machines virtuelles distinctes pour chaque utilisation distincte.

Avantages et inconvénients de Qubes :

Ce qui suit est une courte liste des avantages et des inconvénients de l’utilisation de Qubes et pourrait vous aider à déterminer le cas d’utilisation de ce système d’exploitation de bureau.

Avantages:

- La ségrégation des applications est forte avec celui-ci. Grâce à l’utilisation de machines virtuelles en bac à sable, Qubes garantit que les applications infectées/exploitées ne peuvent pas affecter celles des autres machines virtuelles ou de l’hôte.

Les inconvénients:

- Ce système d’exploitation n’est pas vraiment utilisé pour l’anonymat car son objectif principal est la sécurité des utilisateurs.

- Il n’y a pas de mode direct ; cela ne fonctionne qu’après une installation sur le lecteur hôte interne.

- En soi, il a une grande sécurité mais un anonymat médiocre – Vous devriez envisager d’utiliser Whonix en parallèle.

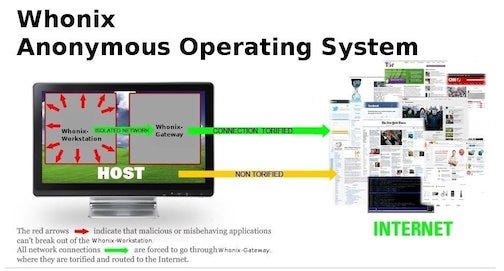

Whonix

Objectif = TorBox

Whonix est un système d’exploitation basé sur Debian qui utilise un système en deux parties pour établir la virtualisation afin de créer une isolation. Les deux parties comprennent une VM Gateway et une VM Workstation (les deux sont des VM VirtualBox).

Vous disposez essentiellement de deux postes de travail, l’un (Workstation VM) pour la confidentialité et l’anonymat, et l’autre (hôte) pour la navigation régulière. Pendant que vous effectuez des activités sur la machine virtuelle Workstation, tout votre trafic réseau est acheminé via la machine virtuelle Gateway qui est connectée au réseau Tor. L’hébergeur dispose de sa propre connexion Internet ; cela garantit l’isolation du flux.

Les flux sont également « Tor-ifiés », ce qui signifie cryptés via Tor, et vous empêchent d’être identifié en utilisant des circuits Tor pour différentes applications. Le niveau d’anonymat de cet OS est assez élevé, par exemple :

- Les flux Tor font en sorte qu’il ne puisse pas conduire à des fuites d’adresse IP ou de DNS

- L’application utilisée ne peut voir que l’adresse IP locale

- Les fuseaux horaires ne peuvent pas être tracés

- L’horloge est réglée sur UTC

- Les en-têtes HTTP d’horodatage sont envoyés à des serveurs Web sélectionnés au hasard.

Le système d’exploitation Whonix peut également être combiné avec un VPN pour plus de confidentialité.

Avantages et inconvénients de Whonix :

Ce qui suit est une courte liste des avantages et des inconvénients de l’utilisation de Whonix et pourrait vous aider à déterminer le cas d’utilisation de ce système d’exploitation.

Avantages:

- Degré élevé d’anonymat car c’est son objectif pour les utilisateurs

- L’utilisation de VirutalBox le rend facile à utiliser pour tout le monde

- L’installation par défaut est simple et ne nécessite aucune personnalisation supplémentaire

Les inconvénients:

- Ce n’est pas une option portable

- La seule séparation est le poste de travail de l’hôte – il n’y a pas d’augmentation de la sécurité contre les comportements à risque. Cela signifie qu’il n’y a pas grand-chose qui protège l’hôte contre l’infection.

- Il est facile d’ utiliser accidentellement le véritable hôte lorsqu’il est censé utiliser la machine virtuelle du poste de travail.

- L’utiliser comme option à long terme peut causer des problèmes à votre hôte car il utilise le matériel de votre hôte pour la virtualisation.

Option bonus :

Système d’exploitation Kodachi

Objectif = Anti-forensique

Il s’agit d’un système d’exploitation Linux basé sur Debian qui offre un anonymat et une sécurité de haut niveau pour les utilisateurs accédant au réseau, ainsi que l’avantage supplémentaire de protéger le système lui-même.

Tout le trafic réseau passe par un VPN puis Tor avec cryptage DNS (DNScrypt qui est installé et configuré par défaut) ; il supprime la possibilité de fuites DNS en chiffrant les requêtes vers OpenDNS.

Le système d’exploitation est construit sur XFCE (qui ressemble à un Mac OS) et est livré avec des logiciels préinstallés tels que Truecrypt/Veracrypt (chiffrement), GnuPG, Seahorse (Instant Messenger) et Bleachkit, MAT (Nettoyeurs de données) .

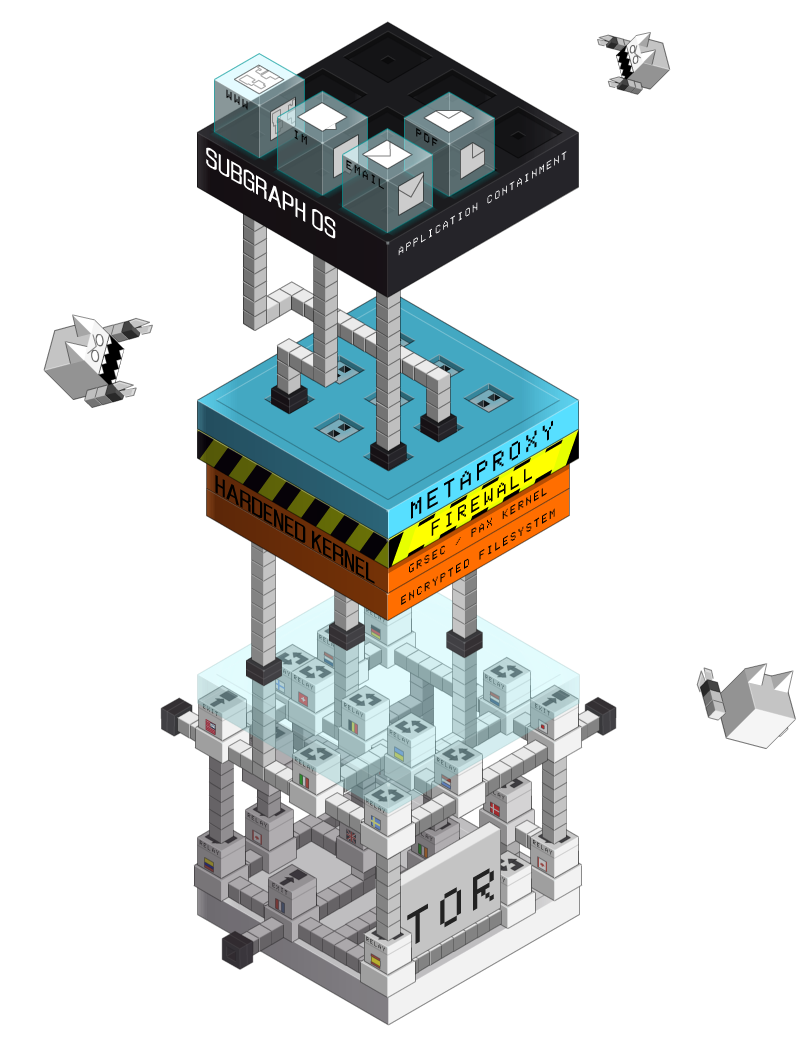

SubGraph

Il s’agit d’un système d’exploitation basé sur Linux qui en est encore à ses balbutiements (très nouveau) ; il n’y a pas grand-chose dessus, mais je voulais l’inclure comme option pour ceux qui n’étaient pas satisfaits de la liste d’options ci-dessus. Le système d’exploitation exécute des applications personnalisées sur des bacs à sable isolés qui contribuent à la protection de l’hôte.

Subgraph OS est une plate-forme informatique de bureau et de communication conçue pour résister aux exploits et aux attaques de logiciels malveillants transmis par le réseau. Il se veut également familier et facile à utiliser. Même en version alpha, Subgraph OS ressemble à un système d’exploitation de bureau moderne.

Subgraph OS comprend de solides mesures d’atténuation des attaques à l’échelle du système qui protègent toutes les applications ainsi que le système d’exploitation principal, et les applications clés sont exécutées dans des environnements sandbox pour réduire l’impact de toute attaque contre les applications qui réussissent.

Subgraph OS a été conçu pour réduire les risques dans les systèmes d’extrémité afin que les individus et les organisations du monde entier puissent communiquer, partager et collaborer sans crainte de surveillance ou d’interférence par des adversaires sophistiqués via des attaques transmises par le réseau. Subgraph OS est conçu pour être difficile à attaquer. Ceci est accompli grâce au renforcement du système et à des recherches proactives et continues sur la conception de systèmes défendables.

Noyau renforcé construit avec grsecurity, PaX et RAP

Subgraph OS comprend un noyau renforcé avec le très respecté ensemble de correctifs grsecurity/PaX pour l’atténuation des exploits et des escalades de privilèges à l’échelle du système. En plus de rendre le noyau plus résistant aux attaques, les fonctionnalités de sécurité grsecurity et PaX offrent une protection de sécurité renforcée à tous les processus exécutés sans modification (c’est-à-dire recompilation / reconnexion).

Le noyau Subgraph OS est également construit avec les améliorations de sécurité RAP (démo du patch de test) récemment publiées, conçues pour empêcher les attaques de réutilisation de code (c’est-à-dire ROP) dans le noyau. Il s’agit d’une atténuation importante contre les techniques d’exploitation contemporaines et augmente considérablement la résistance du noyau aux exploits modernes qui peuvent être utilisés pour élever les privilèges une fois qu’une application sur le point de terminaison est violée. grsecurity, PaX et RAP sont des défenses essentielles implémentées dans Subgraph OS.

Le noyau Subgraph OS (4.9) est également construit avec moins de fonctionnalités dans la mesure du possible, produisant un système d’exploitation de bureau largement utilisable. Ceci est fait pour réduire de manière proactive la surface d’attaque du noyau.

Applications en bac à sable

Subgraph OS exécute des applications exposées ou vulnérables dans des environnements sandbox. Ce framework sandbox, connu sous le nom d’Oz, unique à Subgraph OS, est conçu pour isoler les applications les unes des autres et du reste du système. L’accès aux ressources système n’est accordé qu’aux applications qui en ont besoin. Par exemple, la visionneuse PDF et la visionneuse d’images n’ont accès à aucune interface réseau dans le bac à sable dans lequel elles sont configurées pour s’exécuter.

Les technologies sous-jacentes à Oz incluent les espaces de noms Linux, les environnements de système de fichiers restreints, l’isolation des postes de travail et seccomp bpf pour réduire la surface d’attaque du noyau via des listes blanches d’appels système. Subgraph instrumente régulièrement des applications et des bibliothèques pour limiter l’API du noyau exposée à ce qui est nécessaire au fonctionnement de chaque application en bac à sable. De nombreuses applications n’ont besoin que d’environ un tiers à la moitié des appels système disponibles pour fonctionner, et le cadre de bac à sable Subgraph Oz garantit que les appels système inutiles ne peuvent pas être invoqués (Oz peut et restreint souvent les appels système à des paramètres connus spécifiques pour surface d’attaque étroite du noyau via des appels système tels que ioctl(2)). Subgraph OS utilisera bientôt gosecco, une nouvelle bibliothèque pour seccomp-bpf qui permet d’exprimer les politiques dans un format plus efficace, multiplateforme et compréhensible pour les humains.

Les applications en bac à sable incluent :

- Navigateur Web

- Client de messagerie avec prise en charge intégrée du chiffrement

- CoyIM instant messenger

- Suite de productivité LibreOffice

- Visionneuse PDF

- Visionneuse d’images

- Lecteur vidéo

- Hexchat

Sécurité de la mémoire

La plupart des codes personnalisés écrits pour Subgraph OS sont écrits en Golang, qui est un langage sécurisé pour la mémoire. Les bibliothèques Golang sont également souvent implémentées en Golang pur, contrairement à d’autres langages populaires tels que Python. Bien que l’environnement d’exécution Python puisse être sécurisé en mémoire, les langages C inclus dans de nombreuses bibliothèques couramment utilisées exposent les outils écrits en Python aux mêmes anciennes vulnérabilités de corruption de la mémoire.

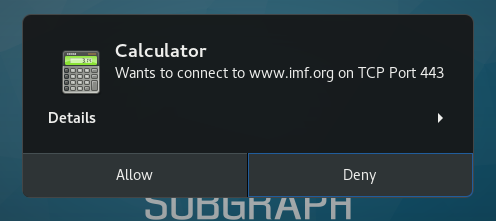

Pare-feu applicatif

Subgraph comprend également un pare-feu d’application qui détectera et alertera l’utilisateur des connexions sortantes inattendues par les applications. Le pare-feu d’application Subgraph est assez unique pour les systèmes d’exploitation basés sur Linux et est un domaine de développement continu.

Autres fonctions de sécurité

Subgraph OS améliore et renforce constamment l’état de sécurité par défaut du système d’exploitation. Cela inclut l’amélioration de la configuration et l’ajout de toutes nouvelles mesures d’atténuation.

Les fonctionnalités de sécurité supplémentaires de Subgraph OS incluent :

- Profils AppArmor couvrant de nombreux utilitaires et applications système

- Moniteur d’événements de sécurité et notifications de bureau (à venir)

- Service de filtre de port de contrôle de Roflcoptor tor

- Port vers la nouvelle bibliothèque golang seccomp-bpf Gosecco

Endurci

Subgraph OS repose sur une fondation conçue pour résister aux attaques contre les systèmes d’exploitation et les applications qu’ils exécutent.

Anonymisé

Subgraph OS inclut l’ intégration Tor intégrée et une politique par défaut selon laquelle les applications sensibles ne communiquent que sur le réseau Tor.

Communication sécurisée

Subgraph OS est livré avec un nouveau client de messagerie instantanée plus sécurisé et un client de messagerie configuré par défaut pour la prise en charge de PGP et Tor.

Disponibilité de la version alpha

Essayez le Subgraph OS Alpha aujourd’hui. Vous pouvez l’installer sur un ordinateur, l’exécuter en tant que disque en direct ou l’utiliser dans une machine virtuelle.

Am Stram Gram

Les options proposées ne sont évidemment pas les seules disponibles, et il y a beaucoup plus d’informations sur chacune si vous choisissez de mener vos propres recherches. Je pense qu’il est plus facile de choisir lorsque vous connaissez les bases et l’objectif de chacun afin que vous puissiez en faire correspondre un à votre cas d’utilisation spécifique. N’en choisissez pas un parce que votre ami vous a dit que c’était le meilleur, faites-vous des recherches et décidez par vous-même – vous avez le droit de connaître les victoires et les échecs de chacun.

0 commentaires